في عصر 2025 الرقمي، حيث أصبحت الهجمات السيبرانية أكثر ذكاءً وانتشارًا، يُعتبر التحقق الثنائي (2FA) خط الدفاع الأول ضد الاختراقات. ومع ذلك، هل يكفي حقًا للحماية؟ تخيل أنك تتلقى إشعارات متكررة لتأكيد تسجيل الدخول، فتضغط “نعم” دون تفكير، أو أن شخصًا يتصل بك مدعيًا أنه من الدعم الفني ويطلب كود التحقق. هذه ليست سيناريوهات خيالية؛ بل هي واقع يواجهه ملايين المستخدمين يوميًا. وفقًا لتقارير حديثة، شهدت هجمات تجاوز الـ2FA زيادة بنسبة 84% في هجمات Gmail وحدها، مع 28% من المستخدمين الذين يفعلون الـ2FA يتعرضون للهجمات. هذا المقال يكشف أحدث أساليب تجاوز الـ2FA عبر الهندسة الاجتماعية والهجمات الزمنية، مستندًا إلى إحصائيات وبيانات من 2025، مع جداول مقارنة لفهم أفضل. سنستعرض الأسباب، الأمثلة الحقيقية، والحلول الفعالة لتعزيز أمان حساباتك، لمساعدتك على مواجهة هذا التهديد المتنامي.

قيود التحقق الثنائي: لماذا لم يعد كافيًا في 2025؟

بدأ التحقق الثنائي كحل ثوري لتعزيز الأمان، حيث يتطلب عاملين: شيء تعرفه (كلمة المرور) وشيء تملكه (كود OTP أو إشعار). ومع ذلك، في 2025، أصبحت قيوده واضحة مع تطور أساليب الهاكرز. وفقًا لإحصائيات، يعتمد 98% من الهجمات السيبرانية على الهندسة الاجتماعية بدلاً من الثغرات التقنية، مما يجعل الـ2FA عرضة للتجاوز. كما أن 56% من المنظمات في المملكة المتحدة، 48% في الولايات المتحدة، و37% في اليابان اعتمدت الـ2FA، لكنها لا تزال تواجه هجمات.

أحد الأسباب الرئيسية هو الاعتماد على عوامل بشرية، حيث يمكن للهاكرز استغلال الثقة أو الإرهاق. كما أن أنواع الـ2FA المختلفة – مثل SMS، التطبيقات، أو الأجهزة – تحمل مخاطرها الخاصة. على سبيل المثال، أصدرت FBI تحذيرًا في يونيو 2025 بشأن زيادة هجمات تجاوز الـ2FA، خاصة في قطاع النقل، باستخدام أدوات مثل Evilginx وأساليب الهندسة الاجتماعية. هذه الهجمات لا تستهدف التقنية فحسب، بل البشر أيضًا، مما يجعل التحقق الثنائي غير كافٍ لوحده.

الهندسة الاجتماعية: السلاح الأقوى لتجاوز التحقق الثنائي

الهندسة الاجتماعية هي فن خداع البشر لكشف معلومات حساسة، وفي 2025، أصبحت أداة رئيسية لتجاوز الـ2FA. بدلاً من كسر التشفير، يركز الهاكرز على الضعف البشري. أحد الأساليب الشائعة هو “MFA Fatigue” أو “قصف الإشعارات”، حيث يرسل المهاجم طلبات تسجيل دخول متكررة، مما يدفع المستخدم إلى الموافقة دون تفكير. في دراسة من 2025، بلغ عدد هجمات MFA Fatigue 40,942 في المملكة المتحدة وحدها.

أمثلة حقيقية تشمل مجموعة Scattered Spider، التي استهدفت شركات التكنولوجيا في 2025 باستخدام phishing وimpersonation للدعم الفني، مما أدى إلى تجاوز الـ2FA وسرقة بيانات. كما في حالة Bybit، حيث سرق هاكرز 1.5 مليار دولار في إيثريوم عبر خداع الموظفين لكشف API keys وتجاوز الـ2FA. آخر أسلوب هو SIM Swapping، حيث يقنع المهاجم شركة الاتصالات بنقل رقم الهاتف، مما يسمح بتلقي رموز SMS.

بالإضافة إلى ذلك، يستخدم الهاكرز مكالمات فيديو مزيفة مدعومة بالـAI للإقناع، كما في هجمات على Gmail في يونيو 2025، حيث تم تجاوز الـ2FA عبر phishing متقدم. هذه الأساليب تجعل الهندسة الاجتماعية أكثر فعالية، خاصة مع انتشار Phishing-as-a-Service مثل EvilProxy، الذي يشكل 8% من الهجمات في يناير 2025.

الهجمات الزمنية: التدخل في اللحظة الحرجة لتجاوز الـ2FA

الهجمات الزمنية تركز على استغلال الوقت في عملية التحقق، مثل Adversary-in-the-Middle (AiTM)، حيث يتدخل المهاجم بين المستخدم والخادم لسرقة الجلسة في الوقت الفعلي. في 2025، أصبحت أدوات مثل Tycoon 2FA شائعة، مستخدمة reverse proxies لتجاوز الـ2FA عبر phishing يستغل خدمات مشروعة.

أحد الأمثلة هو timing attacks على TOTP (Time-based One-Time Password)، حيث يستغل المهاجم race conditions لتوليد رموز متزامنة أو brute-force في نافذة الـ30 ثانية. كما في ثغرات مثل تلك في Mattermost في أغسطس 2025، حيث تم تجاوز الـ2FA عبر brute-force زمني. آخر أسلوب هو session hijacking، حيث يسرق المهاجم التوكن بعد التحقق، كما في هجمات Rockstar kit على Microsoft وGoogle.

في حالة Gmail، تم تجاوز الـ2FA عبر AiTM، مما أدى إلى هجمات مستهدفة في 2025. هذه الهجمات الزمنية تتطلب توقيتًا دقيقًا، لكنها فعالة بنسبة عالية، خاصة مع AI الذي يحسن التوقيت.

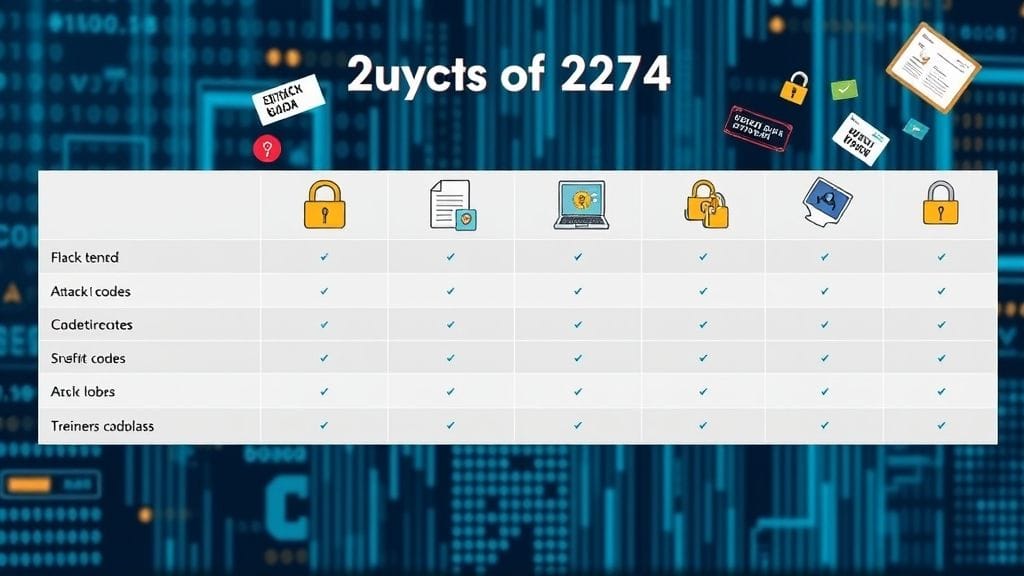

جدول مقارنة: مقارنة شاملة بين أنواع التحقق الثنائي وأساليب تجاوزها في سياق الهجمات السيبرانية

لتوضيح الاختلافات، إليك جدول مقارنة بين أنواع الـ2FA الشائعة (SMS، TOTP، Hardware) وكيفية تجاوزها عبر الهندسة الاجتماعية والهجمات الزمنية، بناءً على بيانات 2025:

| نوع الـ2FA | مميزات رئيسية | أساليب تجاوز عبر الهندسة الاجتماعية | أساليب تجاوز عبر الهجمات الزمنية | مستوى الخطر (من 10) | أمثلة من 2025 |

|---|---|---|---|---|---|

| SMS-based | سهل الاستخدام، لا يتطلب تطبيقًا | SIM Swapping، Phishing للكود | Interception في الوقت الفعلي | 8.5 | هجمات Scattered Spider |

| TOTP (مثل Google Authenticator) | زمني، آمن نسبيًا | MFA Fatigue، Impersonation | Brute-force في نافذة الـ30 ثانية | 7.0 | ثغرة Mattermost CVE-2025-XXXXX |

| Hardware (مثل YubiKey) | فيزيائي، مقاوم للـPhishing | سرقة الجهاز، Social Engineering للاستبدال | Session Hijacking بعد التحقق | 6.0 | هجمات AiTM على Gmail |

هذا الجدول يظهر أن SMS الأكثر عرضة، بينما Hardware أفضل، لكن لا يوجد حل كامل.

خطوات الحماية: كيف تحمي حساباتك من تجاوز الـ2FA؟

للتغلب على هذه التهديدات، اعتمد طبقات أمان إضافية. أولاً، استخدم Passkeys أو Hardware Keys بدلاً من SMS، حيث يقللان الهجمات بنسبة 96% في phishing العام. ثانيًا، فعل التنبيهات للنشاط غير الطبيعي وتجنب الموافقة على إشعارات غير متوقعة.

ثالثًا، تدرب على التعرف على الهندسة الاجتماعية، مثل عدم مشاركة رموز مع أي شخص. رابعًا، استخدم VPN وأدوات مثل Passwordless MFA لمواجهة AiTM. أخيرًا، قم بتحديثات منتظمة ومراقبة الحسابات، كما نصحت FBI في 2025.

خاتمة: نحو أمان رقمي أقوى في 2025

التحقق الثنائي لم يعد كافيًا أمام أساليب تجاوز الـ2FA المتطورة عبر الهندسة الاجتماعية والهجمات الزمنية. مع إحصائيات تشير إلى زيادة الهجمات، يجب التركيز على حلول متقدمة مثل Passkeys والتوعية. نوصي بتطبيق الخطوات أعلاه فورًا لاستعادة السيطرة على خصوصيتك. الأمان مسؤولية مشتركة؛ لا تدع الهاكرز يفوزون.