في عالمٍ يتسارع فيه التطور الرقمي كل يوم، بات هاتفك الذكي بوابتك إلى آلاف الخدمات والبيانات الشخصية.غير أن هذا التقدم التقني جلب معه تحديات أمنية جديدة، أهمها “الثغرات الصامتة” أو استغلالات Zero-Click Exploits.هذه الثغرات تُتيح للمهاجمين تنفيذ أكواد خبيثة على جهازك دون أدنى تفاعل منك: لا نقرة على رابط، ولا فتح رسالة، ولا حتى مشاهدة إشعار.

تطرح مثل هذه الهجمات أسئلة مصيرية حول مدى أمان أجهزتنا وخصوصيتنا، خصوصاً في ظل انتشار برامج التجسس الحكومية والتجارية.

هذا المقال يقدّم فهماً معمّقاً لآليات عمل الثغرات الصامتة، أشهر أمثلتها، وكيف يمكن لأي مستخدم أن يقلل من مخاطرها بدرجات مختلفة من التعقيد.

تعريف الثغرات الصامتة وأهميتها

ما هي الثغرات الصامتة؟

الثغرات الصامتة (Zero-Click Exploits) هي نقاط ضعف برمجية تُستغل دون حاجة إلى تفاعل المستخدم.

ينتج عنها تنفيذ كود ضار على الجهاز بمجرد وصول رسالة وسائط أو مكالمة فائتة، أو حتى تلقّي إشعار دون فتحه.

هذا النمط من الهجمات يتميز بصعوبة اكتشافه وتعقيد ملاحقته، لأنه لا يترك وراءه آثار تفاعل واضحة للمستخدم.

لماذا تشكل تهديداً بالغ الخطورة؟

- غياب أي تنبيه للمستخدم: لا تحتاج إلى نقرة أو فتح ملف لكي يُحمّل البرنامج الضار.

- استهداف الأركان الحساسة في النظام: غالباً ما تستغل مكتبات الوسائط أو معالجات الرسائل.

- استخدام أدوات تجسس متطورة: مثل Pegasus وHermit، ما يجعل الهجوم مصمماً خصيصاً لفك تشفير الهاتف والسيطرة عليه عن بُعد.

آليات عمل الثغرات الصامتة

آلية تسلل الكود عبر الوسائط

تعتمد معظم الثغرات الصامتة على استغلال ثغرة في مكتبة معالجة الوسائط المتعددة (Media Library).

عند إرسال ملف وسائط (صورة، فيديو، صوت) مشفر بطريقة خاصة، تخطئ المكتبة في فحصه، ما يتيح تنفيذ شيفرة خبيثة على مستوى النظام.

مثال: ملف GIF معدل يُرسل عبر iMessage ويستغل ثغرة في مكتبة WebKit أو ImageIO ليعمل دون أي تنبيه.

استغلال بروتوكولات المكالمات ورسائل النظام

تستغل بعض الهجمات بروتوكولات الاتصال الصوتي أو الرسائل النصية، حيث يحمل مسار المكالمة بيانات خبيثة.

في WhatsApp، اكتُشفت ثغرة ضمن بروتوكول VoIP، فتستدعي المكالمة الفائتة تلقائياً تنزيل برمجيات تجسس دون علم المُستخدم.

يدخل الكود الخبيث إلى الذاكرة مباشرةً، ويبدأ في فتح القنوات للتجسس على الكاميرا والميكروفون والبيانات المخزنة.

التغرير عبر الرسائل المُشفّرة

حتى تطبيقات المراسلة التي تستخدم التشفير الشامل (End-to-End Encryption) ليست منيعة، إذا كانت لديها ثغرة في طريقة فك التشفير أو عرض الملصقات (Stickers) والملفات.

في بعض حالات Signal وTelegram، تم استغلال آليات “الـ Sticker” لتنفيذ شيفرة خبيثة فور استقبال الملصق، دون الحاجة لفتح المحادثة.

أبرز أمثلة الهجمات الصامتة

| العام | المنصة/التطبيق | اسم الهجوم | آلية الاستغلال | الضحايا المحتملون |

|---|---|---|---|---|

| 2015 | Android (Stagefright) | Stagefright Exploit | رسالة MMS تحتوي على فيديو ضار | ملايين أجهزة Android القديمة |

| 2019 | Pegasus-for-WhatsApp | مكالمة فائتة تحمل كود خبيث | نشطاء وصحفيون ورجال أعمال | |

| 2021 | iMessage (iOS) | FORCEDENTRY | ملف PDF مُخصّص ضمن iMessage | مستخدمو iOS في دول متعددة |

| 2022 | Signal | Sticker Exploit | ملصق مشفر يحمل شيفرة خبيثة | صحفيون ومعارضون سياسيون |

| 2023 | Telegram | ToxicBolt | صورة بصيغة WebP مُعالجة ضاراً | المعجبون بالتطبيق المفتوح المصدر |

هذه الأمثلة تعكس تطوراً مستمراً في قدرات المهاجمين على ابتكار طرق جديدة لخرق الحماية دون ترك أثر واضح للمستخدم.

مقارنة بين المنصات من منطق الأمان

| المنصة/التطبيق | مستوى الاستهداف | قابلية التحديث الأمني | تشفير الرسائل | عرض الإشعارات | تغطية الثغرات الصامتة |

|---|---|---|---|---|---|

| iOS (iMessage) | عالي جداً | تحديثات دورية وسريعة | End-to-End | نعم | جزئي (محدود لنوعين) |

| Android (النسخ القديمة) | متوسط إلى منخفض | بطيء لاختلاف الشركات | TLS فقط | نعم | ضعيف |

| متوسط | تحديثات شهرية | End-to-End | نعم | جزئي (VoIP فقط) | |

| Signal | متوسط | تحديثات منتظمة | End-to-End | نعم | أكثر شمولية |

| Telegram | منخفض | تحديثات منتظمة | Cloud Chat Only | نعم | محدود |

أدوات الحماية الأساسية للمستخدم العادي

- التحديث الفوري راجع نظام التشغيل وتطبيقات المراسلة بشكل دوري، وفعل خيار التحديث التلقائي لتصحيح الثغرات بمجرد إصدارها.

- المصادقة متعددة العوامل (2FA) اربط حساباتك برقم هاتف أو تطبيق مولّد للرموز، ليكون ثمة حاجز إضافي حتى لو نُفّذت شفرة ضارة.

- تقييد استقبال الوسائط على أجهزة Android، يمكنك تعطيل استقبال رسائل MMS من مصادر غير معروفة لحماية مكتبة Stagefright.

- اعتماد التطبيقات الرسمية تجنَّب تثبيت تطبيقات من متاجر بديلة أو مواقع خارجية، وحمّل دائماً من المتجر الرسمي لهاتفك.

- الحذر من الروابط والمرفقات حتى لو لم يطلب الثغرة نقرة، تجنَّب فتح الرسائل أو الرد عليها فوراً، ولا تعطِ صلاحيات إضافية دون تمحيص.

أدوات وتقنيات فحص واكتشاف الاختراق الصامت

أدوات تحليل حركة الشبكة

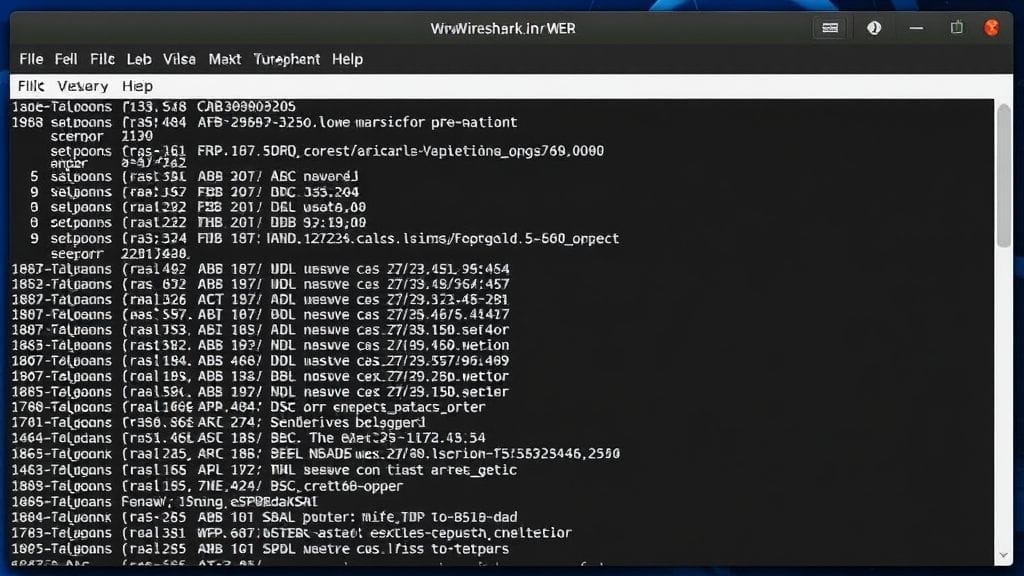

- Wireshark: يكشف عن اتصالات مفاجئة وغير مصرح بها من هاتفك إلى خوادم خارجية.

- tcpdump: أداة نصية مناسبة للاستخدام على أجهزة Linux والأنظمة المبنية على Unix.

أدوات الكشف الجنائي الرقمي

- Cellebrite UFED: تستخدمها الجهات الأمنية للكشف عن برمجيات التجسس على الهواتف.

- Magnet AXIOM: تجمع بين تحليل الهاتف والنظام السحابي للكشف عن أثار الاختراق.

أدوات تدقيق سجلات النظام

- على iOS: سجل Unified Logs يكشف عن تنفيذ شيفرة غير معروفة أو محاولات وصول غير مصرح بها.

- على Android: ملفات logcat تتضمن رسائل الخطأ التي تصدر عن مكتبات الوسائط عند محاولة هجوم صامت.

حماية متقدمة للمستخدمين المحترفين

- تشفير طرف-إلى-طرف احترافي استخدم بروتوكولات إضافية مثل OMEMO أو Double Ratchet مع تطبيقات تدعمها، ليصعب عزل الشيفرة الخبيثة.

- عزل التطبيقات (Sandboxing) شغّل “مساحة آمنة” أو Guest Mode لفتح الوسائط مشكوك فيها بعيداً عن ملفاتك ونظام التشغيل الرئيسي.

- استخدام شبكات افتراضية خاصة (VPN) طبّق VPN على مستوى الجهاز أو على مستوى التطبيق لإخفاء مسار بياناتك، مما يصعّب على المهاجم ربط الاتصال بهاتفك.

- فحص التراخيص والأذونات راجع أذونات الكاميرا والميكروفون واطّرد أي تطبيق لم يعد بحاجة إليها، منعاً لاستغلالها من الشيفرات الضارة.

- أنظمة كشف التسلل على الهواتف مثل InSpy وMonitorKit، تراقب سلوك التطبيقات وتنبهك عند استخدام غير طبيعي للموارد.

توصيات للمؤسسات والشركات

- اعتماد سياسة إدارة الأجهزة المتنقلة (MDM) تتيح لك MDM التحكم في التحديثات، أذونات التطبيقات، وتعطيل الوظائف الحساسة عند الحاجة.

- إجراء اختبارات اختراق دورية (Penetration Testing) اختبر هاتف الموظف والبيئة الشبكية لاكتشاف ثغرات قبل أن يستغلها المهاجم.

- تثقيف الموظفين درّبهم على التعرف إلى الهجمات الصامتة وأهمية التحديث وتفعيل 2FA.

- استخدام حلول Endpoint Protection انتقل إلى منصات تدعم الحماية من الاستغلال والعزل التلقائي للعمليات المشبوهة.

- خطة استجابة سريعة للحوادث ضع سيناريوهات للإبلاغ، العزل، والتحقيق الفوري عند الاشتباه في اختراق صامت.

مستقبل الثغرات الصامتة واستشراف الأفق

تتنبأ تقارير الأمن السيبراني بتطور الثغرات الصامتة باتجاهين رئيسيين:

- الاستهداف عبر الذكاء الصناعي سيستخدم المهاجمون خوارزميات تعلم آلي لصنع بيانات خبيثة قابلة للتكيف مع كل هاتف وبصمة نظام تشغيل.

- الهجمات متعددة الأجهزة سينتقل الاستهداف من الهاتف إلى أجهزة إنترنت الأشياء (IoT) القريبة، مسبِّباً اختراقاً متسلسلاً في بيئات ذكية متصلة.

ولتقليص المخاطر، ستصعد الشركات التقنية بطور شبكات أمان داخلية (Zero-Trust Networks) وزيادة آليات التحقق من كل طلب وصول للأجهزة.

خاتمة

الثغرات الصامتة تشكّل نقلة نوعية في عالم الأمن الرقمي، لأنها تستخدم الصمت كغطاء لاختراق خصوصية المستخدمين.

لكن بالإجراءات الصحيحة—من تحديثات دورية ومصادقة متعددة العوامل، إلى استخدام أدوات متقدمة للفحص والتشفير—يمكن لكسر سجن الثغرات والسيطرة على أمان هاتفك.

لا تنتظر الهجوم ليحدث، بل اجعل الوقاية أسلوب حياة، وتأكد من تحديث معارفك وتقنياتك باستمرار.